Im Rahmen eines Stipendiums der Auricher Wissenschaftstage durfte ich vom 12.12.2022 bis zum 23.12.2022 ein Praktikum am Forschungsinstitut CODE der Universität der Bundeswehr in München absolvieren.

Mein Praktikum begann am 12. Dezember als ich mich morgens mit Mathias Schlolaut getroffen habe, dem wissenschaftlichen Mitarbeiter, der mich während meines Praktikums betreut hat.

Da das CODE Institut etwas außerhalb vom Campus der Universität liegt, hat Herr Schlolaut mir zunächst den etwa zwei Kilometer langen Weg durch München gezeigt.

Der erste Tagesordnungspunkt für mich war, dass ich bei einer Probeklausur zum Thema Angewandte Kryptografie dabei sein durfte. Vor Beginn der Veranstaltung hat Herr Schlolaut mir einige Fragen über das Informatikstudium beantwortet und mir gezeigt, welche Systeme und Programme er in seinem Arbeitsalltag benutzt.

Interessant fand ich dabei besonders LaTeX, ein System welches oft im mathematisch-/ naturwissenschaftlichen Bereich statt z.B. Word verwendet wird, um Paper zu schreiben, da es besondere Funktionen hat, die unter anderem die Darstellung von mathematischen Symbolen oder von Quellcode sehr vereinfachen.

In der Probeklausur und der anschließenden Besprechung dieser ging es um verschiedene Verschlüsselungen und die Entschlüsselung eines kurzen Textes. Da ich die anderen Vorlesungen in diesem Block nicht besucht hatte, habe ich hauptsächlich zugehört, während die Studenten ihre Herangehensweise erläutert haben.

Zurück am Institut habe ich mich mit einem Aspekt des physical Pentesting beschäftigt, nämlich dem Schlösser knacken. Neben dem klassischen Pentesting am Computer besteht ein wichtiger Sicherheitsaspekt darin, ob sich Unbefugte physischen Zugang zu einem Gebäude oder sogar dem Raum, in dem Computer stehen, verschaffen können. Wenn die Schlösser unsicher sind und sich leicht mit einem Dietrich öffnen lassen, ist das in der Regel ein großes Sicherheitsproblem.

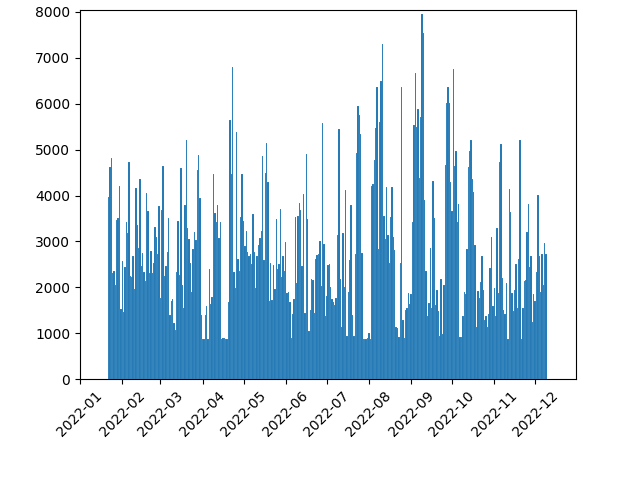

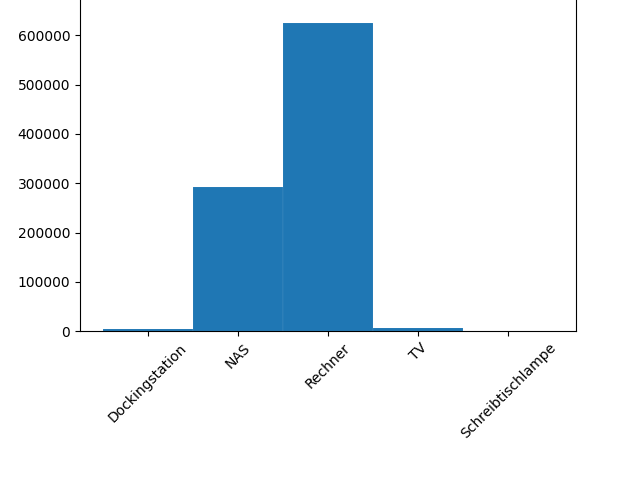

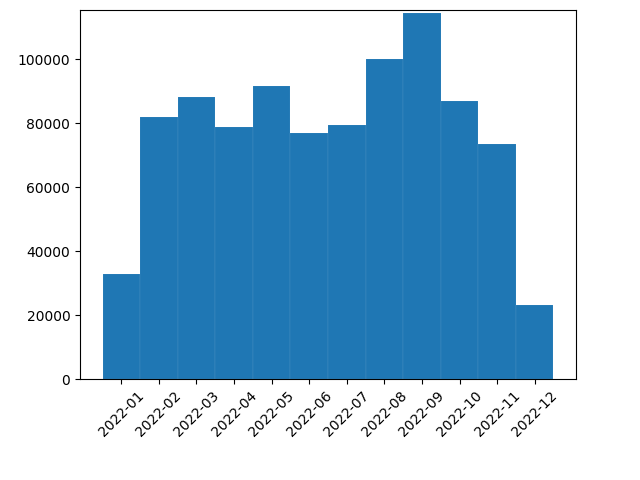

Ich habe dann ein Laptop zur Verfügen gestellt bekommen und Herr Schlolaut hat mir erklärt, dass meine Aufgabe während des Praktikums darin besteht, ein Programm in Python zu schreiben, welches Daten über den Stromverbrauch bestimmter Geräte automatisch auswertet und in verschiedenen Diagrammen darstellen kann. Zuerst musste ich die dafür relevanten Daten aus einem Mailarchiv extrahieren. Dieses Archiv enthielt automatisch generierte Mails, die jeweils den Verbrauch eines Gerätes an einem Tag enthielten. Dadurch hatte ich dann Daten über ungefähr ein Jahr Stromverbrauch. Nachdem ich diese Daten auf Fehler geprüft und sortiert hatte, habe ich sie mit Hilfe von matplotlib als Säulendiagramme dargestellt.

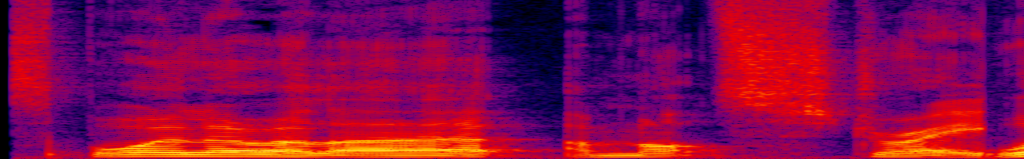

Am nächsten Tag hatte ich die Gelegenheit, mit dem wissenschaftlichen Mitarbeiter Hendrik Bothe zu sprechen. Er hat mir erklärt, wie Audiodateien von digitalen Geräten zu einem Bitstream, der nur aus Nullen und Einsen besteht, encodiert werden. Das empfangende Gerät decodiert den Bitstream wieder, um eine hörbare Audiodatei zu erzeugen. Falls keine Information über das Verfahren der Encodierung verfügbar ist, ist diese Rückumwandlung nicht möglich. Aber für sein aktuelles Projekt hat Herr Bothe ein neuronales Netz trainiert, um genau das zu erreichen. Das neuronale Netz kann, ohne Informationen darüber zu haben, wie die Datei encodiert wurde, einen Bitstream decodieren, und daraus wieder eine Audiodatei erstellen.

Wie gut das Ergebnis des neuronalen Netzes ist, lässt sich auf mehrere Arten feststellen. Einmal kann man sich natürlich die ursprüngliche Datei und die, durch das neuronale Netz entstandene im Vergleich anhören. Dabei hört sich letztere zwar etwas dumpf an, alles was darin gesagt wird, ist aber klar verständlich. Die zweite Möglichkeit besteht darin, die Audiodateien als Spektogramm darzustellen. Das bedeutet, das Frequenzspektrum im Zeitverlauf zu veranschaulichen. Die Farbe ist der Indikator für die Lautstärke der jeweiligen Frequenzen.

Es war sehr beeindruckend zu sehen, wozu neuronale Netzwerke in der Lage sind. Denn auch die visuelle Darstellung der beiden Audiospuren unterschied sich nur geringfügig.

Weil wir noch Zeit hatten, hat Herr Bothe mir danach noch gezeigt, wie man mit Python eine Webseite erstellen kann.

Nach dem Mittagessen habe ich die wissenschaftliche Mitarbeiterin Laura Götz kennengelernt. Mit ihr durfte ich einige Pentesting-Aufgaben in der Cyber-Range, also einem geschlossenen System mit virtuellen Maschinen (simulierten Computern), an denen Hacking-Angriffe und Schadsoftware gefahrlos erforscht werden können, bearbeiten.

Die erste Aufgabe war, in den Logfiles den Nachweis zu finden, wann sich ein Hacker ins System eingehackt hat, von welcher IP-Adresse aus, wie er das gemacht hat und ob er sich dann irgendwelche Hintertüren eingebaut hat, um beim nächsten Mal einfacher ins System zu gelangen. Es war ein Brute-Force-Angriff. Das heißt es wurden so lange automatisiert viele verschiedene Passwörter ausprobiert, bis eins gestimmt hat. Dann hat der Hacker sich einen eigenen Account erstellt, um sich beim nächsten Versuch schneller anmelden zu können.

Der nächste Fall war eine SQL-Injection. Dabei gibt die Angreiferin zum Beispiel in ein Feld, das für den Benutzernamen vorgesehen ist, Kommandos ein, die der Computer ausführt. SQL-Injection ist eine Art des Angriffs, der auch in der Realität häufig vorkommt, wenn ein System nicht davor geschützt ist. In dem mir vorliegenden Fall wurde nur etwas ins Passwortfeld geschrieben, was True ergibt, nämlich a = a. Wenn der Webserver jetzt also überprüft, ob das Passwort richtig ist, kommt als Antwort True, also Ja, das Passwort ist richtig. Auch hier habe ich in den Logfiles nach bestimmten Stichwörtern gesucht, um herauszufinden, was genau die Angreiferin gemacht hat.

Als dritte Aufgabe sollte ich von einem PIN-geschützten Android-Handy einige Dateien, Fotos und den Suchverlauf finden und mithilfe von Shell-Kommandos auf meinen Computer laden. Diese Aufgaben waren immer in kleine Geschichten verpackt. In diesem Fall gehörte das Android-Handy, einem Attentäter und eine Aufgabe war es, den Plan für das geplante Attentat zu finden. Die Cyber-Range bietet diese Art von Training auch Firmen an. Ich habe hauptsächlich alleine an den Aufgaben gearbeitet, konnte aber jederzeit Fragen stellen.

Ich durfte auch an einer Pentesting-Vorlesung teilnehmen, in der es um Active Directory Sicherheit und Angriffe ging. In der anschließenden Mittagspause, habe ich mit Professor Wacker und den wissenschaftlichen Mitarbeitern über die Stromverbrauchsdaten, mit denen ich mich die meiste Zeit beschäftigt habe, gesprochen. Wir haben uns zum Beispiel über Anomalien oder mögliche Fehler in der Auswertung unterhalten. Außerdem durfte ich bei einer Besprechung dabei sein, in der Professor Wacker sich mit zwei seiner Doktoranden darüber unterhalten hat, wie der aktuelle Stand ihrer Forschung zu den Themen Dark-Patterns in Cookie Bannern und Angewandte Kryptographie ist.

In der Absprache zur Vorbereitung meines Praktikums hat Herr Schlolaut mich gefragt, ob ich eventuell noch andere Bereiche an der Universität interessant finden und mir gerne einmal ansehen würde. Daraufhin durfte ich jeweils einen Tag am Institut für Luftfahrtechnik und am Institut für Raumfahrttechnik verbringen.

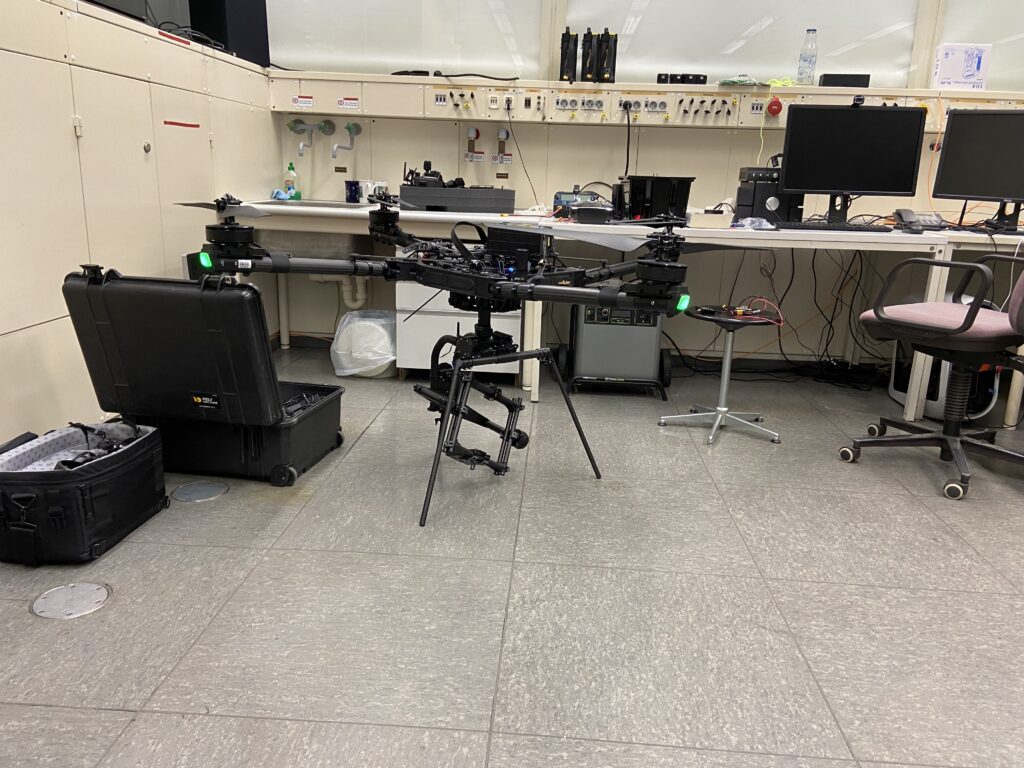

Meine Betreuerin am Institut für Luftfahrttechnik war die wissenschaftliche Mitarbeiterin Linda Eckel. Zuerst haben mir zwei ihrer Kollegen erklärt, dass sie gerade daran arbeiten, KI-basiert gegnerische Kampfflugzeuge zu simulieren, um echten Piloten im Simulator die Möglichkeit bieten zu können, in realistischen Szenarien zu trainieren, ohne tatsächlich fliegen zu müssen[@valid]. Diesen Eurofighter-Simulator, der aus einem Schalensitz mit einer VR-Brille und einem Joystick bestand, durfte ich dann auch ausprobieren und ein bisschen (ohne Gegner) über Nevada fliegen. Nachdem ich zweimal mit dem Simulator abgestürzt bin (einmal mit Absicht, um die Konsequenzen zu erfahren und das andere mal, weil ich zu tief über einen Berg geflogen bin) hat mir Frau Eckel in einem anderem Gebäude verschiedene Drohnen und Projekte gezeigt, an denen die Leute dort arbeiten oder gearbeitet haben. Eines der Projekte befasste sich mit der Erkennung von Autos aus der Luft mithilfe von Drohnen[@vba]. Ein weiteres Projekt bediente sich der Hyperspektralanalyse mithilfe einer Alta X-Drohne und einer Specim AFX Hyperspektral-Kamera für Aufklärung aus der Luft. Diese besondere Kamera ermöglicht es beispielsweise, aus der Luft zu erkennen, ob sich irgendwo Menschen unter einem Tarnnetz versteckt halten. Leider konnten wir an dem Tag nicht mit den Drohnen fliegen, da diese eine Mindestumgebungstemperatur von 5 C benötigen und es -8 C waren.

Im nächsten Stockwerk haben mir vier weitere wissenschaftliche Mitarbeiter gezeigt, woran sie gerade arbeiten. Eine Drohne soll automatisch Wolken erkennen und vermeiden, in sie hinein zu fliegen[@koko]. Ein anderes Projekt beschäftigt sich damit, eine Drohne so zu programmieren, dass diese selbständig in der Lage ist, mehrere Autos gleichzeitig zu verfolgen, zu überwachen und im Blick zu behalten, während diese unabhängig voneinander in verschiedene Richtungen fahren. Diese Technologie wird Multi-Target-Tracking genannt[@autosens].

Später durfte ich mir noch mehrere Simulatoren für ein Mensch-Maschine-Interface ansehen. In einem Beispiel soll die Pilotin durch bis zu drei vorausfliegende Drohnen eine möglichst hohe Anzahl an Informationen über das Gebiet, in dem sie sich befindet, erhalten, ohne dadurch überfordert zu werden, 4 Flugobjekte gleichzeitig kontrollieren zu müssen. Deswegen sollen die Drohnen hauptsächlich autonom fliegen und dabei eine optimale Menge an Informationen senden, so dass die Pilotin gut informiert den Überblick behält[@casimus].

Zum Abschluss hat mir Frau Eckel noch das Testgelände gezeigt, über dem Drohnen für bestimmte Projekte getestet und Messungen über verschiedenen Untergründen durchgeführt werden. Auf dem Gelände werden gelegentlich auch Panzer getestet.

Am Institut für Raumfahrttechnik habe ich zuerst einen Überblick über die Themen bekommen, die im Raumfahrttechnik-Studium behandelt werden. Danach hatte ich die Möglichkeit, mich mehrere Stunden mit dem zuständigen wissenschaftlichen Mitarbeiter auf Englisch über die computergestützte Berechnung von Flugkörpertrajektorien, also die Berechnung und Kontrolle der Flugbahnen von Satteliten zu unterhalten. Er hat mir das Programm gezeigt, das er für diesen Zweck geschrieben hat und am Beispiel einer Simulation demonstriert, wie es funktioniert.

Später durfte ich noch Einblicke in die Missionsplanung des Solaris-Satelliten gewinnen. Dieser Satellit soll 2025 starten und hat viele verschiedene Experimente an Bord, die mir alle einzeln vorgestellt wurden.

Am letzten Tag meines Praktikums habe ich hauptsächlich mit Professor Wacker und zwei Doktoranden gemeinsam weihnachtliche Hacking Challenges durchgeführt, bis sie mich abends zum Bahnhof gebracht haben.

Ich möchte meinen aufrichtigen Dank an das gesamte Team am Forschungsinstitut CODE der Universität der Bundeswehr in München aussprechen. Ein besonderer Dank gilt meinem Praktikumsbetreuer Mathias Schlolaut für seine geduldige und engagierte Betreuung. Ein herzlicher Dank geht auch an Professor Wacker und die wissenschaftlichen Mitarbeiter, mit denen ich die Gelegenheit hatte, mich auszutauschen. Abschließend möchte ich mich auch bei den Organisatoren der Auricher Wissenschaftstage bedanken, die mir dieses wertvolle Praktikum ermöglicht haben. Ich bin dankbar für die gewonnene Erfahrung und die wertvollen Kontakte, die ich während meines Praktikums am Forschungsinstitut CODE knüpfen durfte. Ich werde die gewonnenen Erkenntnisse und Fähigkeiten sicherlich in meiner weiteren akademischen und beruflichen Laufbahn nutzen.

Luka Luden

AWT Praktikum in Berlin

Unsere zweiwöchige Reise in die Welt des Deutschen Bundestags, vom 9. bis zum 20. Oktober,

Praktikum bei der Europäischen Organisation für Kernforschung (CERN)

Praktikum vom 16.10.2023 zum 27.10.2023von Lasse Willing und Nico Kwade Im Rahmen des Stipendiaten-Programmes der

Praktikumsbericht Max-Planck-Institut für Immunbiologie und Epigenetik

Im Rahmen der Auricher Wissenschaftstage hatten wir, Okko Determann und HannoLüpkes, die einzigartige Gelegenheit, vom

Praktikum am Kunsthistorischen Institut in Florenz

Vom 15.10. bis zum 28.10.2023 durften wir, Marie Remmers und Frauke Cornelius, Schülerinnen des Gymnasiums

AWT Praktikum am Deutschen Krebsforschungszentrum

Im Rahmen der Auricher Wissenschaftstage hatten wir, Jana Wegner, Helena Brokamp, Lan Chi Nguyen und

AWT Praktikum Max-Planck-Institut

Praktikumsbericht Max-Planck-Institut für Immunbiologie und EpigenetikIm Rahmen der Auricher Wissenschaftstage hatten wir, Okko Determann und

Gymnasium Ulricianum Aurich Europaschule

Gymnasium Ulricianum Aurich Europaschule